El año pasado, según la edición 2016 del informe Cyberthreat Defense del CyberEdge Group, el 76% de las empresas fueron víctimas de algún ciberataque logrado. Y esto sucedió a pesar de que el 85% de las compañías invirtieron en seguridad al menos el 5% de sus presupuestos IT, y de que un sorprendente 30% de las empresas llegaron a invertir hasta el 16% según nos desvela el mismo estudio.

Hay varias formas de interpretar estos datos. O bien las empresas confían en exceso en sus defensas, bien infravaloran la creciente superficie que puede llegar a ser objetivo de los ataques, o bien no son conscientes del impacto que en sus defensas pueden llegar a representar las últimas tendencias en ciberseguridad.

Para muchas empresas, estamos ante un poco de todo lo anterior. En cualquier caso, el primer paso para reforzar nuestra seguridad es asumir una aproximación más estructurada a la hora de analizar los impactos de las recientes tendencias, así como priorizar las inversiones en seguridad.

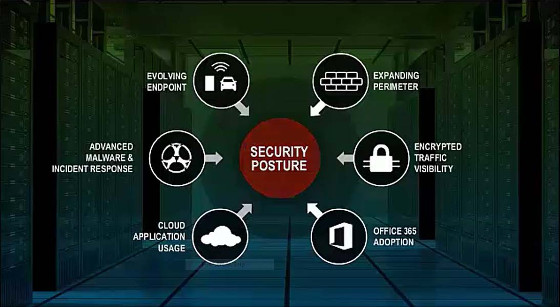

Blue Coat ha identificado seis importantes tendencias que inciden, de modo significativo, en la seguridad de las empresas, y cuáles son las principales consideraciones a tener a la hora de fortalecer nuestras defensas en cada caso.

#1: Unos extremos en continuo cambio

Tanto el número como la variedad de puntos finales que necesitan ser protegidos, ha crecido rápidamente en los últimos años, especialmente de mano del crecimiento de la movilidad, la nube y el IoT. Todos estamos familiarizados con el dato de más de 26 millardos de dispositivos que Gartner ha estimado estarán conectados por Internet en 2010. Cisco eleva esa cifra a los 50 millardos e Intel sube hasta los 200 millardos. Pero sea cual sea el número, lo que está claro es que el crecimiento en volumen y variedad es una realidad.

Desde el ángulo de la seguridad, la principal preocupación actual es que muchos de estos dispositivos interconectados no cuentan con un perfil de seguridad, o con un agente de seguridad instalado en ellos que la empresa pueda usar para validar la seguridad. Incluso después de todos los años que ya lleva en el mercado, el iPhone todavía carece de los controles de seguridad que muchas empresas exigen para su adopción masiva en el mundo corporativo. Muchos de los sensores y máquinas inteligentes que se incluyen en el IoT siguen sin contar con los controles de seguridad apropiados.

Desde el ángulo de la red, la empresa debe ser capaz de facilitar una política de seguridad coherente en todos estos nuevos y emergentes formatos, permitiendo la escalabilidad y visibilidad necesaria para adherirse y adaptarse a los nuevos controles de seguridad.

#2: Un perímetro en expansión

De la misma forma que el número de puntos finales aumenta, lo hace el número de redes a las que esos dispositivos se conectan. Hace apenas unos años, las redes empresariales y las redes domésticas eran los puntos de conexión habituales. En la actualidad, muchas personas se conectan, en apenas unas pocas horas, a múltiples redes. Nos levantamos y comprobamos el correo profesional usando nuestra red doméstica, es posible que antes de entrar a la oficina tomemos un café y desde allí nos conectemos usando la red Wi-Fi gratuita disponible para clientes, luego en la oficina nos conectamos a la red corporativa y no es raro que acabemos el día en el aeropuerto donde usaremos la red pública disponible, y quizás en el avión también si la compañía ofrece ese servicio, y acabaremos en el hotel repasando los últimos correos conectándonos desde nuestra habitación.

Y por supuesto, mientras estemos en el taxi echaremos un vistazo en el teléfono a nuestro correo usando la red 4G de nuestro operador.

Cada una de esas redes añade una capa de complejidad adicional y, para ofrecer una seguridad adecuada en todas ellas, lo que necesitamos es una tecnología de seguridad que sea agnóstica en cuanto a la localización y que acompañe al usuario en toda su jornada laboral, cualquiera que ésta sea. Lo que en verdad necesitamos es una capa de protección unificada impecable.

#3: Visibilidad del tráfico cifrado

En Blue Coat nos referimos al tráfico cifrando como “el asesino silencioso”, porque en muchas ocasiones transporta malware pero nunca nos enteramos ya que no dispara ninguna alarma. El cifrado protege la privacidad del usuario y las comunicaciones empresariales sensibles, pero también facilita un escondite para el malware porque las herramientas de seguridad tradicionales en las que las compañías han invertido, no son capaces de descifrar el tráfico en tiempo real.

Así se crea un punto de ciego para la seguridad, lo que supone un importante creciente problema, básicamente por dos motivos principales. Primero, el tráfico cifrado crea una falsa sensación de seguridad porque los administradores nunca llegan a ver o a oír ninguna alerta de seguridad. Cerca del 85% de los profesionales de seguridad creen que su organización tiene este elemento bien cubierto, según el informe Cyberthreat Defense, y eso a pesar de que todavía un gran número de las amenazas persistentes avanzadas que utilizan SSL no son detectadas.

Segundo, el uso de cifrado SSL y de TLS está creciendo. De hecho, la mayoría de los analistas estiman que entre el 30 y el 50% del tráfico actual utiliza estos medios de cifrado, cifra que puede llegar hasta el 70% en algunos sectores. Esto quiere decir que, dadas las magnitudes en las que nos movemos, va a ser bastante complicado poder llegar a gestionar completamente el riesgo del tráfico cifrado que se mueve dentro de la empresa.

Lo que se necesita para combatir el malware escondido en el punto ciego SSL son herramientas que puedan inspeccionar con rapidez y profundidad el tráfico cifrado, así como descifrar el tráfico, y todo ello en tiempo real, sin que ello suponga introducir riesgos para la integridad de los datos o afectar negativamente el rendimiento de la red. Más aún, estas herramientas deben utilizarse en todas las funciones esenciales: puntos de ingreso y salida en la red, cerca de las pasarelas web y cloud, y en el núcleo de la red, donde le gusta esconderse al tráfico malicioso.

#4: La adopción de Office 365

La migración a la nube se está acelerando rápidamente a medida que las compañías se dan cuenta de todo el universo de oportunidades que ofrece. Las empresas están viendo que la nube les permite incrementar su énfasis en la innovación, trabajar más colaborativamente, lanzar mejor software más rápidamente, e incluso transformar sus procesos IT siempre que puedan asegurar su seguridad y privacidad.

Microsoft Office 365 ofrece un punto clave para el modelo de nube pública, porque cuando nos movemos a Office 365 no sólo disfrutamos de ventajas económicas de no tener que comprar o mantener nuestra infraestructura propia para correr Office, Exchange o Sharepoint, sino que también contamos con mejores funcionalidades, como por ejemplo la posibilidad de enviar y recibir archivos que sobrepasen los límites habituales de 10 Mb o 25 MB, puesto que ya no dependemos de nuestra capacidad de almacenamiento sino la de Microsoft.

Pero desde una perspectiva de seguridad, un movimiento completo a la nube no debe disfrazarse bajo la apariencia de un acuerdo con Microsoft. ¿Nos hemos preguntado si estamos realmente preparados para usar la nube pública? ¿Cómo vamos a extender a la nube la posición de seguridad que hemos construido internamente? ¿Cómo vamos a conseguir visibilidad del comportamiento de los usuarios y de las actividades en la nube? ¿Cómo vamos a saber cuándo datos sensibles han sido compartidos?

En el caso de migración hacia Microsoft Office 365 debemos preguntarnos también si contamos con la protección adecuada al movernos desde una infraestructura propia a la nube de Microsoft, como pueden ser controles para prevenir la pérdida de datos (DLP), visibilidad de fallos de seguridad y amenazas persistentes avanzadas, gestión de acontecimientos y recuperación y respuesta ante incidentes. Debemos tener muy en cuenta que no podemos aprovechar las oportunidades que nos aporta la nube si comprometemos la seguridad.

#5: Uso aplicaciones en la nube

Hemos entrado en un tiempo en el que el usuario de las aplicaciones es el rey, no lo es ni el desarrollador ni el propietario de la aplicación. La migración hacia el modelo cloud da al usuarios un control sin precedentes sobre dispositivos y aplicaciones va a utilizar, y bajo qué condiciones. Cualquiera con una tarjeta de crédito y una conexión a internet puede sortear y esquivar a su departamento de TI y contratar con múltiples proveedores de servicios IT. Es lo que se conoce como “shadow It”, y ha pasado de ser de una desaconsejable práctica perseguida por los departamentos IT a una práctica habitual y aceptada que necesita ser gestionada adecuadamente.

Ya no estamos más frente a una práctica que deba ser limitada, lo que ahora nos planteamos es como contar con suficiente visibilidad y control para poder proteger convenientemente al usuario y a la empresa. Esto quiere decir que debemos contar con suficiente información sobre los usos de los usuarios, qué usan, qué datos se comparten y asegurarnos de que se cumplen con las políticas establecidas en la empresa.

Dicho de otra manera, las organizaciones de TI necesitan estar por delante de esta tendencia, actualmente en manos de los usuarios, poniendo en peligro los datos corporativos y los suyos propios. Las empresas no pueden permitir una permanente erosión de sus medidas de seguridad. Las empresas necesitan contar con visibilidad, múltiples capas de inspección y capacidades de inspección de datos que permitan a los usuarios aprovechar de forma segura las ventajas del shadow IT.

#6: Respuesta ante incidentes y malware avanzado

El malware se va haciendo cada vez más sofisticado y va teniendo más éxito, gracias al uso que hace de múltiples técnicas de evasión y a su ocultación dentro del cifrado para disimular sus intenciones. El modelo tradicional de “identificar y bloquear” ya no es adecuado. Lo que hoy se necesita es una estrategia integral de monitorización de la totalidad del entorno, la detección de los intentos de intrusión y, finalmente, una capacidad de respuesta rápida y efectiva a los ataques con éxito.

Si fuéramos un administrador de seguridad sabríamos que continuamente están sucediendo cosas, también alrededor nuestro. Necesitamos una solución que no sólo nos identifique aquellos incidentes que son peligrosos, sino también que nos permita rápidamente poder responder y atenuar los daños sufridos. Para ello, es necesario una visibilidad y un control sobre todas las capas de nuestra posición de seguridad, la formulación de una respuesta consistente y eficaz a incidentes y acontecimientos, y la habilidad de automatizar el proceso de reparación.

A su vez, esto requiere de la capacidad de poder mirar hacia atrás en el tiempo, ver qué es lo que ha pasado entre entonces y ahora, y poder implementar una solución automatizada de reparación.

También es muy importante que podamos aprender de los ataques fallidos. Cada ataque que detectamos nos aporta una información vital sobre los atacantes: herramientas, técnicas y procedimientos que pueden ayudarnos a asegurar que nuestras líneas de defensa pueden adaptarse e incrementar la eficacia de nuestros controles.